NetskopeのSCIM(Okta連携)について

Netskopeでは、OktaやAzureADといったIdP(Identity Provider)と連携することにより、SCIMベースのユーザプロビジョニングやNetskope UIへのSAML認証によるSSOログインが出来るようになります。

本ブログ記事ではNetskopeとOktaを連携したユーザプロビジョニングの設定について紹介いたします。

この記事の目次

ユーザプロビジョニング

NetskopeとOktaを連携し、Oktaのユーザ情報を基にNetskopeのユーザを追加します。

また合わせてグループの設定を行うことで、グループ単位でNetskopeのポリシー設定を行う事ができるようになります。

※Netskopeの設定は Tenant Admin 相当のロールが付与されたユーザで実施してください

※Oktaの設定は Global Admin 相当のロールが付与されたユーザで実施してください

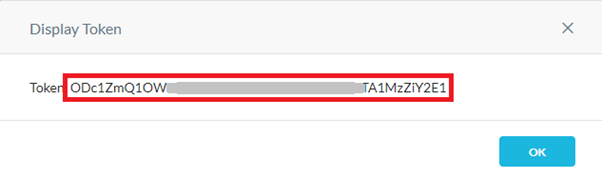

トークンの作成

Netskope UIの管理画面(Settings)でOkta連携用のトークンを作成します。

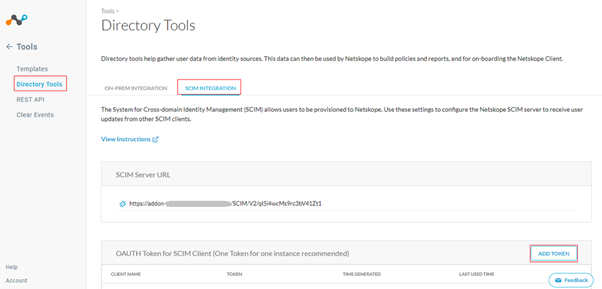

Netskope UI Settings -> Tools -> Directory Tools

まで開き、「SCIM INTERGRATION」タブを選択後、「ADD TOKEN」を選択します。

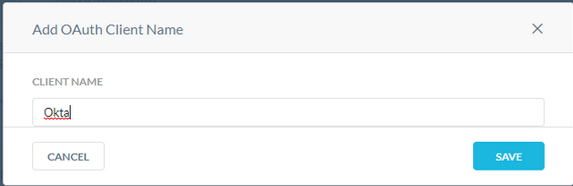

CLIENT NAME には今回連携する「Okta」と入力しておきます。

「SAVE」をクリックして完了。

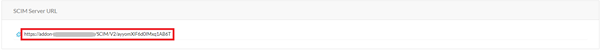

「SCIM Server URL」と、今作成したトークンを控えます。

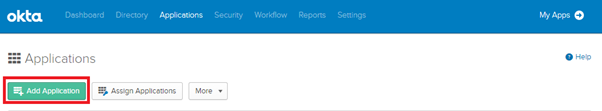

Okta Applicationの作成

Oktaの管理画面でNetskope Applicationを追加します。

Okta管理画面 -> Application -> Add Application

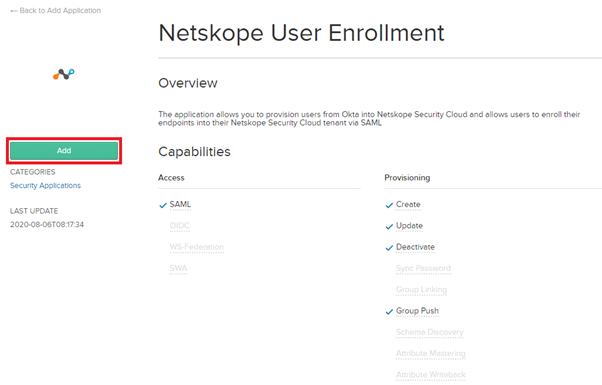

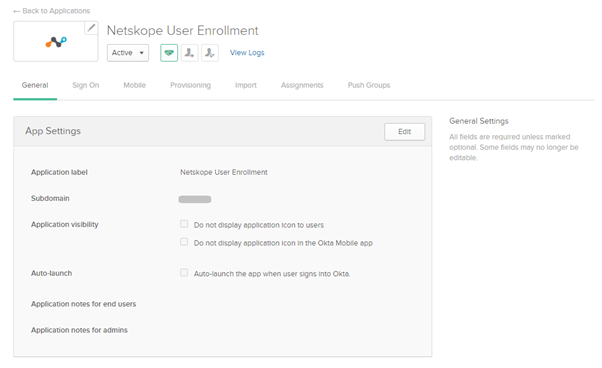

「Netskope User Enrollment」を検索し、Add

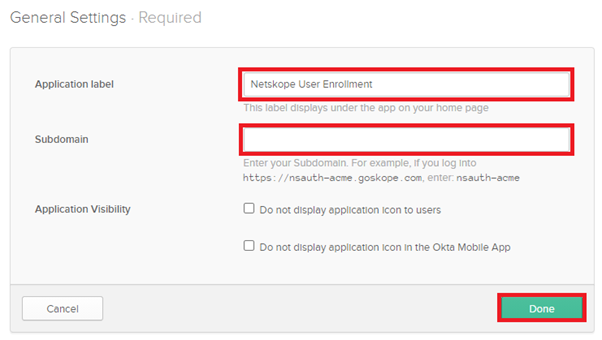

「Application label」と「Subdmain」を入力し、Doneをクリックし、Applicationの追加は完了となります。

| Application label | 任意の文字列を入力 |

| Subdmain | Netskopeテナントのサブドメインを入力

例) NetskopeUIのURLが https://clara.gockope.com の場合は 「clara」を入力 |

プロビジョニングするユーザの追加

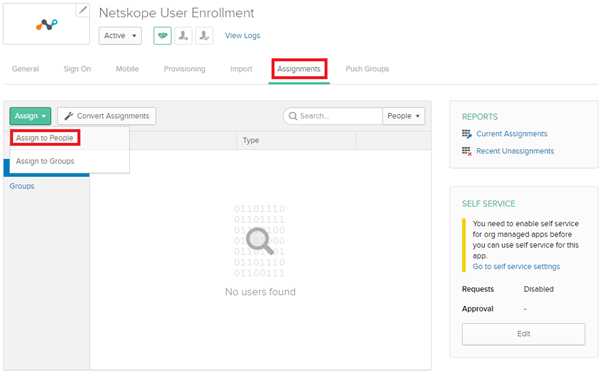

先程追加したApplicationにユーザを追加します。

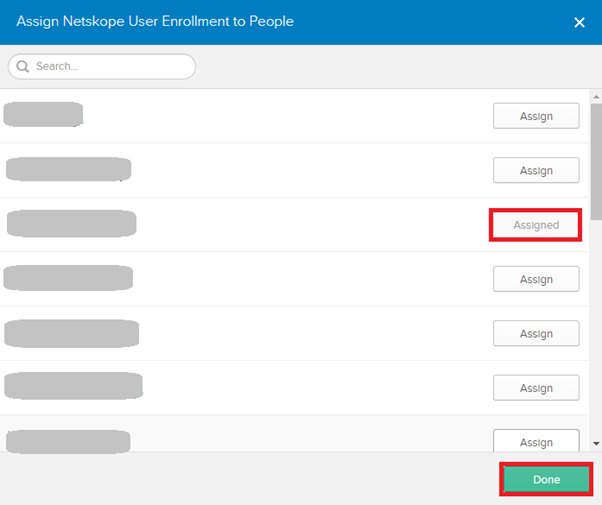

Assignments -> Assign -> Assign to People

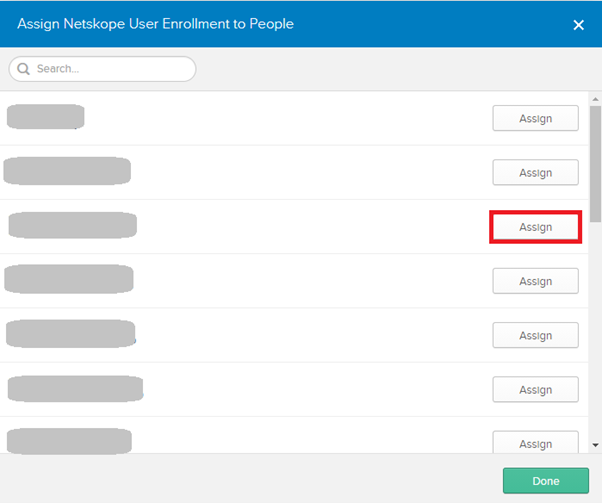

追加するユーザの「Assign」をクリック

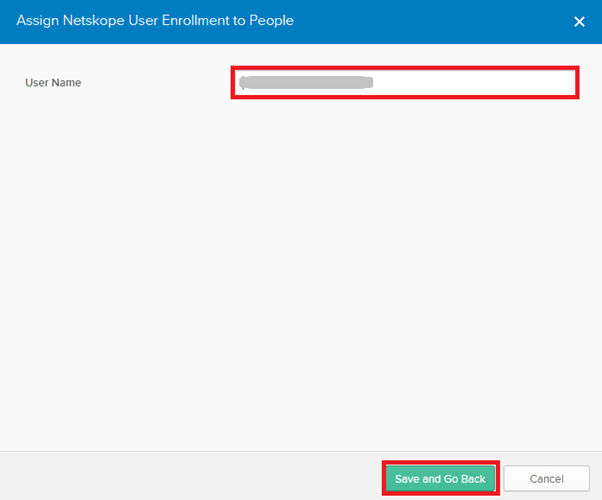

「User Name」はデフォルト(メールアドレス)のままで良いかと思います。

「Save and Go Back」をクリックし、状態が「Assigned」となったことを確認したら「Done」をクリック。

プロビジョニング設定

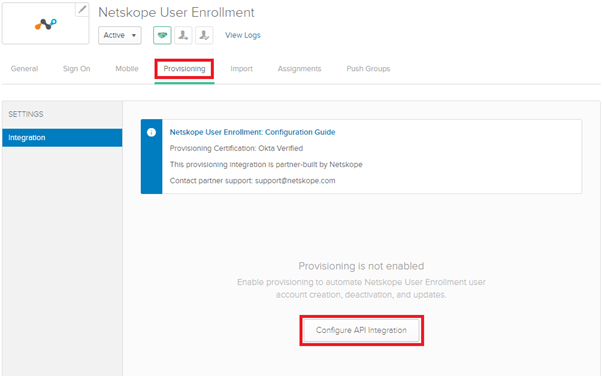

OktaからNetskopeへユーザをプロビジョニングする設定をします。

Provisioningタブを選択し、「Configure API Integration」をクリック。

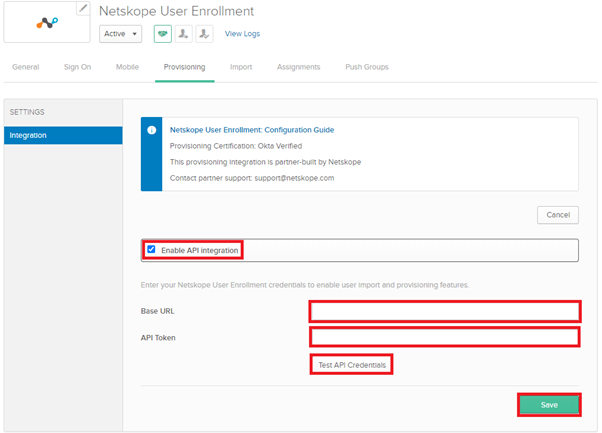

「Enable API integration」にチェックを入れると、連携先を入力する項目が現れます。

「Base URL」と「API Token」に、トークン作成時に控えた「SCIM Server URL」とトークンを入力、「Test API Credentials」をクリックして認証テストを実施した後に「Save」をクリックします。

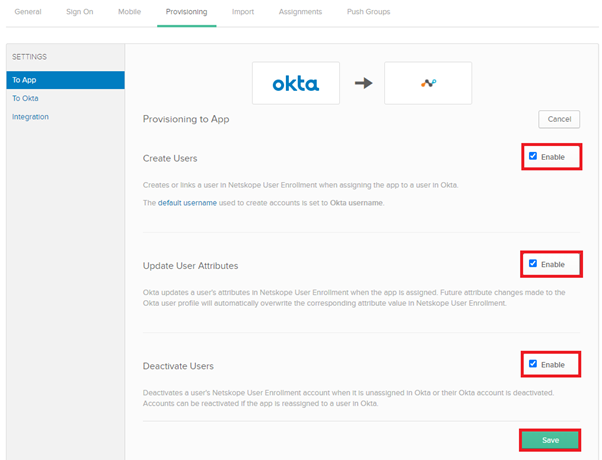

左ペインに「To App」と「To Okta」が追加されたことを確認します。

「To App」画面で以下の項目のEnableにチェックを入れ、「Save」をクリックします。

- Create Users

- Update User Attributes

- Deactivate Users

以上でユーザのプロビジョニングの設定は完了となります。

Netskopeユーザへグループ情報を付与

Netskopeのグループ設定は、NetskopeUI上では行えず、OktaやAzureAD等のIdP内で設定し、連携する必要があります。

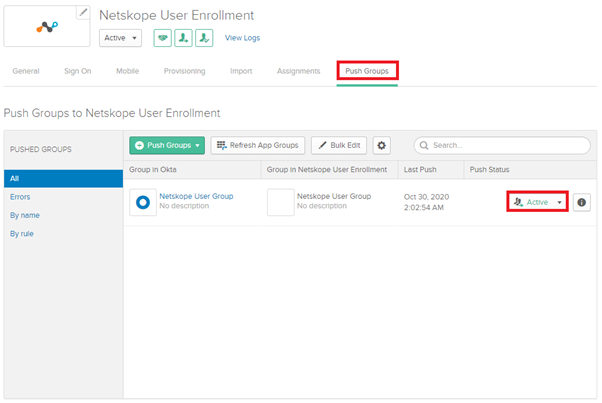

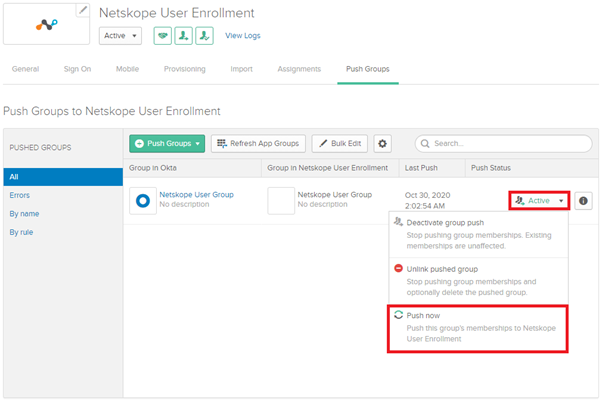

Okta管理画面 -> Application -> Netskope User Enrollment -> Push Groups

へ移動し、「Push Groups」より利用するグループを選択します。

選択したグループがNetskopeへ連携できる状態となると「Active」と表示されるようになります。

グループを追加後、即時連携を実施する場合は、「Push now」をクリックします。

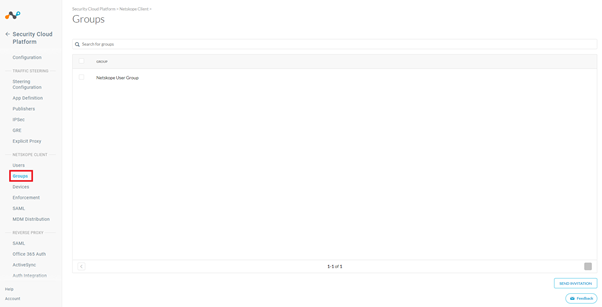

Netskopeユーザ・グループの確認

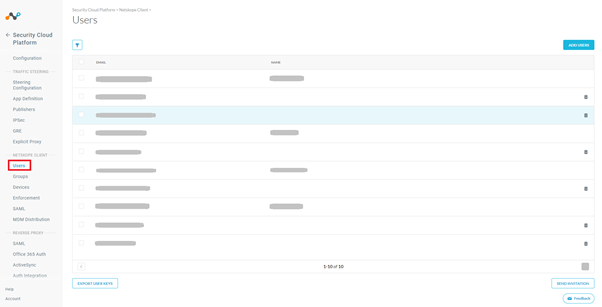

プロビジョニングされたユーザやグループの設定を確認します。

Netskope UI Settings -> Security Cloud Platform -> NETSKOPE CLIENT -> Users

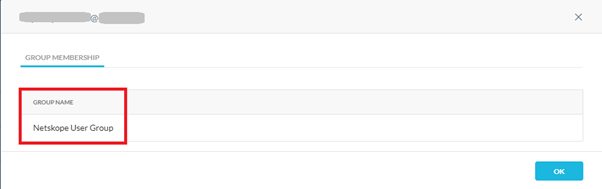

ユーザをクリックすることで所属グループを確認できます。

グループの一覧はこちらで確認することができます。

Netskope UI Settings -> Security Cloud Platform -> NETSKOPE CLIENT -> Groups

最後に

以上、ユーザ・グループのプロビジョニングについての紹介させていただきました。

Netskopeのユーザやグループを設定することで、Real-time ProtectionやAPI-enabled Protectionのアクセスポリシーをグループ別にすることが出来るため、ユーザの増減に柔軟に対応することが出来るようになります。

弊社ではNetskope及びOktaのソリューションサービスを展開しております。

Clara WSI Solutionのサイトはこちら

https://ci.clara.jp/solution//wsi/

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netskopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!