OktaとActive Directoryの同期について

Okta とは現在時点で ”ID as a Service(IDaaS)” のリーダーに位置づけられているクラウド型のID管理サービスです。

前回のブログ記事では、Oktaの多要素認証機能についてご紹介しました!

ID認証において、社内にActive Directoryを導入されている企業も多いと思いますが、このブログでは、Okta とActive Directoryを連携させ、Acvitve DirectoryのユーザでOktaへ認証を説明します。

この記事の目次

環境

今回使用する環境

今回は下記の環境で検証を実施します。

Active Directory環境

| OS | Windows Server 2016 STD |

| サーバ名 | win2016 |

| Active Directoryドメイン名 | example.com |

Okta検証環境

| Okta Organization URL | https://claraxxx.okta.com |

※一部URLをマスキングしています

同期設定

要件

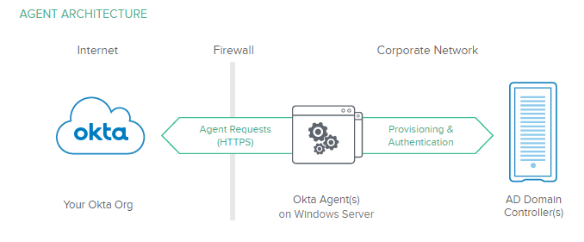

OktaとActive Directoryを連携する場合、エージェント(Okta Active Directory agent)を介してやり取りします。

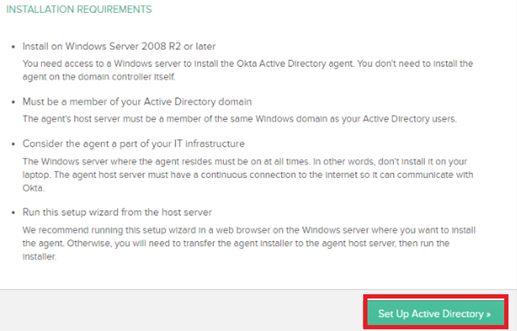

エージェントは、必ずしもActive Directory自身にインストールする必要は無いようですが、今回はActive Directoryサーバにインストールして同居させます。エージェントの要件としては、下記のような要件があります。

- インストールするOSはWindows Server 2008 R2以降

- 連携させたいActive Directoryドメインに参加していること

- エージェントは常時インターネット通信できること(OktaへはHTTPS)

エージェントインストール

エージェントはOktaの管理コンソールからダウンロードします。

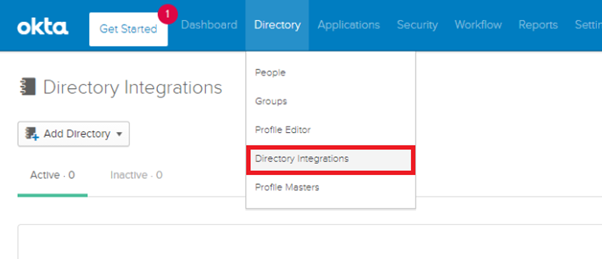

管理コンソールにログインし、「Director」-「Directory integrations」をクリックします。

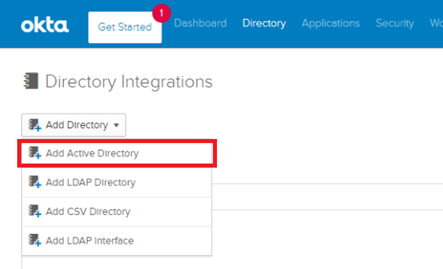

プルダウンから「Add Active Directory」をクリックします。

インストールの要件を確認して「Set Up Active Directory」をクリックします。

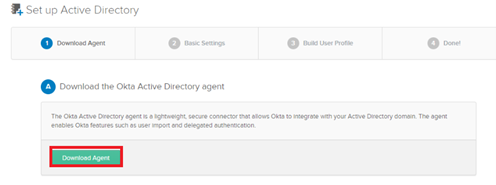

「Download Agent」をクリックしてインストーラをダウンロードします。

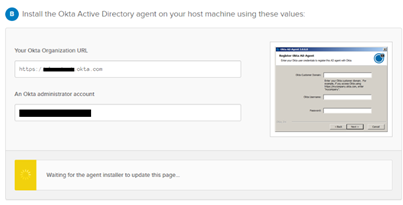

エージェントをダウンロードすると、管理コンソール側がエージェントからの通信を待つ状態となります。

エージェントからの通信が取れ次第、セットアップを先に進めるようになります。

ダウンロードしたインストーラをインストールサーバに保存します。

(今回はActive Directorサーバ自身)

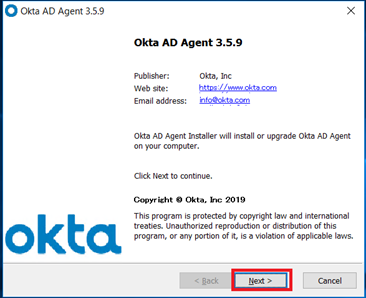

インストーラをダブルクリックするとインストーラが起動するので、「Next」で進めます。

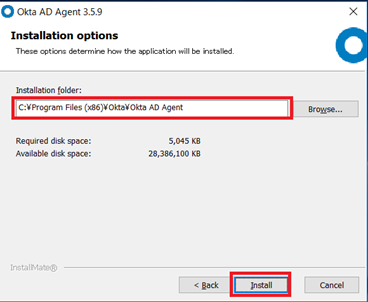

インストール先のフォルダを指定して、「install」をクリックします。

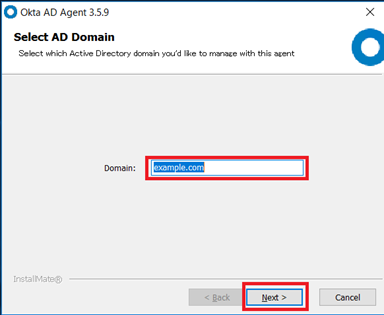

連携させるドメインを指定して、「Next」をクリックします。

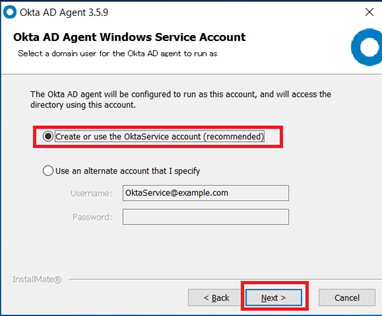

エージェント用のサービスアカウントを作成するかどうか聞かれますので、デフォルトの作成するを選択したまま、「Next」をクリックします。

サービスアカウントのパスワードを入力し、「Next」をクリックします。

プロキシがある場合は設定情報を入力します。

今回の環境ではプロキシは間に入っていないためそのまま、「Next」をクリックします。

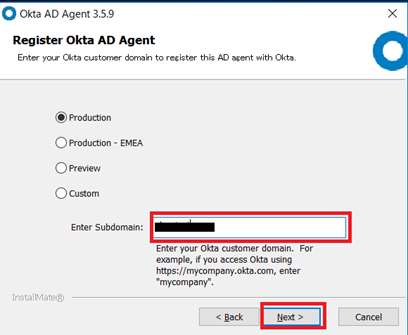

エージェントの登録のため、Oktaのカスタマードメインを入力します。

FQDNの「.okta.com」より左の部分のことで、今回の環境だと「claraxxx」を入力します。

※Oktaにサインインしていない場合は、このタイミングで権限のあるアカウントでのログインを求められます。

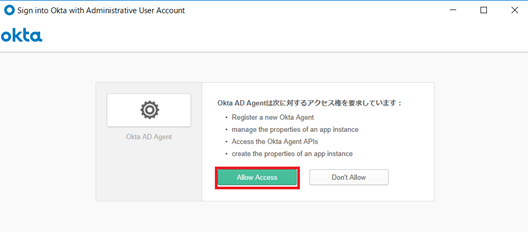

エージェントに権限を設定するため「Allow Access」を選択します。 エージェントのインストールが完了となります。

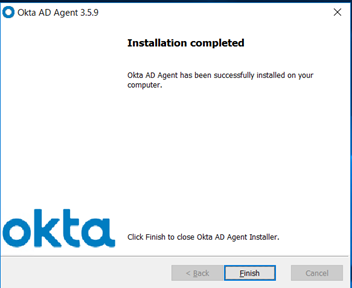

エージェントのインストールが完了となります。

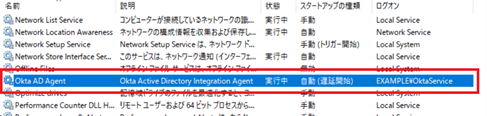

サービスを確認すると「Okta AD Agent」というサービスが起動していることが確認できます。

初期設定

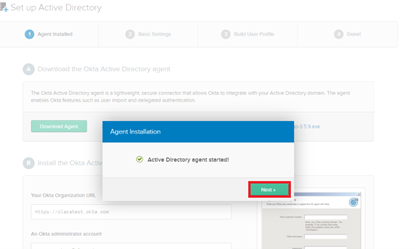

Oktaの管理コンソールに戻ると、エージェントからの通信待ちの状態になっていたところが、エージェントとの通信を確認できて先に進めるようになっています。

「Next」をクリックして先に進めます。

Oktaへ同期するOUを選択します。画面上がユーザーオブジェクトで、下がグループオブジェクトです。

今回は「Users」のOUを選択し、「Next」で進めます。

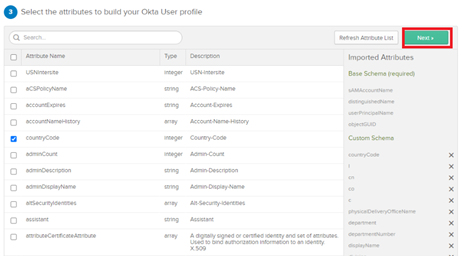

同期する属性値なども細かく設定ができます。

後から設定変更も可能ですので、今回はデフォルトのまま、「Next」で進めます。

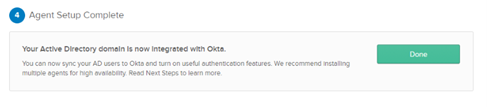

同期の設定は完了となります。

初回同期

同期の設定が終わったので、初回の同期をかけてみます。

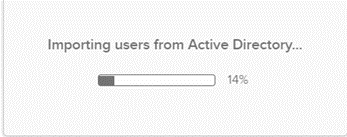

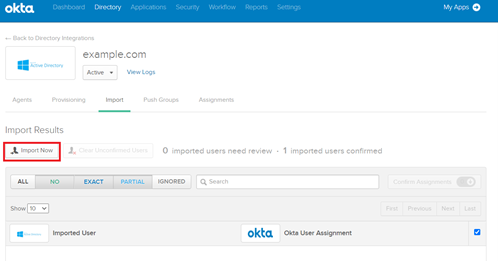

「Import」タブに移動すると、先ほど設定した同期設定が登録されているので、チェックが入った状態で「Import Now」をクリックします。

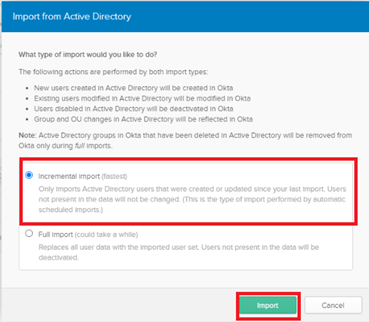

「Incremental import」は作成されたオブジェクトや、更新されたオブジェクトが同期されます。「Full import」はすべてのオブジェクトを置き換え、存在しないユーザなどもディアクティベートされます。

今回は「Incremental import」を選択し、「Import」をクリックします。

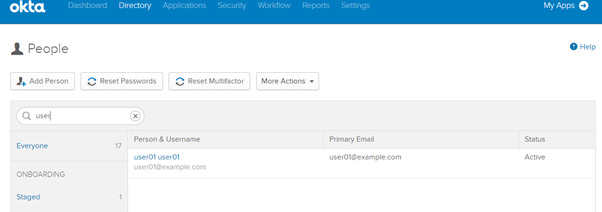

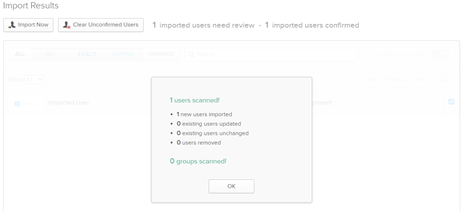

完了するとインポートの結果が表示されます。

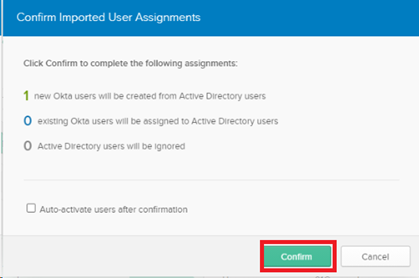

1ユーザアカウントが新規でインポートされました。

デフォルトではインポートされたユーザは自動ではアクティベートされません。

画面下部にインポートされたユーザが表示されるので、Oktaへ取り込みたいユーザにチェックを入れて、「Confirm Assignments」をクリックします。

ログイン確認

初期設定などを完了すると、無事にログインすることができました。

その他設定

スケジュール同期設定

デフォルトの状態だと、Active Directoryとの同期は自動で行われません。

定期的に同期を行う場合は設定する必要があります。

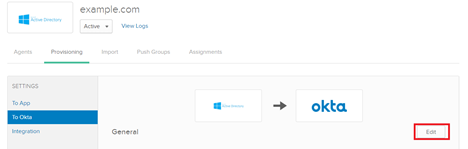

「Provisioning」タブから「To Okta」を選択し、「General」の項目から「Edit」をクリックして編集します。

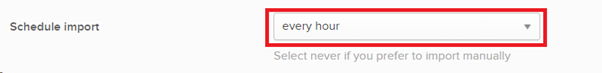

「Schedule import」の設定があるので、そこの値を変更します。

最短の同期間隔は1時間間隔のようです。

自動アクティベート設定

Active Directoryとの同期後にインポートされたユーザを自動でアクティベートする場合は、

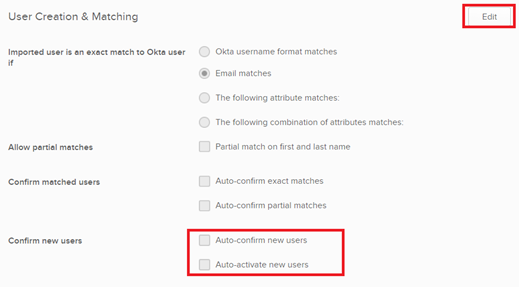

「Provisioning」タブから「To Okta」を選択し、「User Creation & Matching」の項目を「Edit」で編集します。下記の項目にチェックを入れることで、自動アクティベートされるようになります。

「Auto-confirm new users」

「Auto-activate new users」

まとめ

今回、OktaとActive Directoryを同期させる設定を入れてみました。Active Directoryだと、MicrosoftのActive Directoryフェデレーションサービスがありますが、Oktaを使用する場合も、エージェントを入れるだけで簡単にアカウントの同期を実現することができました。

また、設定ウィザードや、各設定項目などにも、細かい注意書きを書いてあるところが多く比較的分かりやすい印象でした。Oktaは2020年9月に日本法人も設立され、今後日本での利用もさらに進んでいくと思われます。

弊社でもOkta及び、Oktaと連携したソリューションのサービスを展開しております。

Clara WSI Solutionサービスサイトはこちら

Clara WSI Solutionサービスサイトはこちら

https://ci.clara.jp/solution//wsi/

Clara WSI Solutionで展開しているツールについての他ブログ記事はこちら

<Oktaについてのブログ記事>

Oktaの多要素認証機能について

<Cloudflare Accessについての記事>

SAML(Okta SSO認証)を利用したCloudflareAccess機能について

Okta SSO認証-OpenIDConnectを利用したCloudflareAccess機能について

<Netskopeについての記事>

NetskopeのSCIM(Okta連携)について

リモートワーク時代におけるVPN接続以外の接続方式 in NPAについて

<SentinelOneについての記事>

SentinelOne ロールバック&ネットワークの切断を試してみた!